Dans un geste rare, des représentants du gouvernement ont remis aux chercheurs en sécurité un serveur saisi qui serait utilisé par des pirates nord-coréens pour lancer des dizaines d’attaques ciblées l’année dernière.

Connu sous le nom d’Opération Sharpshooter, le serveur a été utilisé pour lancer une campagne de programmes malveillants ciblant les gouvernements, les entreprises de télécommunications et de défense – découverte en décembre. Les pirates ont envoyé un document Word malveillant par courriel qui, une fois ouvert, lançait un macro-code pour télécharger un implant de deuxième étape, appelé Rising Sun, que les pirates ont utilisé pour effectuer des reconnaissances et voler les données des utilisateurs.

Le groupe Lazarus, un groupe de pirates informatiques lié à la Corée du Nord, était le principal suspect étant donné le chevauchement avec un code similaire utilisé auparavant par les pirates, mais une connexion n’a jamais été confirmée.

Maintenant, McAfee dit qu’il est confiant pour faire le lien.

“Il s’agit d’une première expérience unique dans toutes mes années de recherche et d’enquêtes sur les menaces “, a déclaré Christiaan Beek, scientifique principal et ingénieur principal principal chez McAfee, à TechCrunch dans un courriel : ” En ayant une visibilité sur le serveur de commande et de contrôle d’un adversaire, nous avons pu découvrir des informations précieuses qui nous ont permis d’enquêter plus facilement, ” a-t-il déclaré.

Cette décision s’inscrivait dans le cadre d’un effort visant à mieux comprendre la menace de l’État-nation, qui a été blâmé ces dernières années pour le piratage de Sony en 2016 et l’épidémie de rançon de WannaCry en 2017, ainsi que pour des attaques plus ciblées contre les entreprises mondiales.

Dans la nouvelle étude vue par TechCrunch dimanche, l’examen du code du serveur par la société de sécurité a révélé que l’opération Sharpshooter était opérationnelle beaucoup plus longtemps qu’on ne l’avait d’abord cru – depuis septembre 2017 – et visait un plus large éventail d’industries et de pays, y compris les services financiers et les infrastructures critiques en Europe, au Royaume-Uni et aux États-Unis.

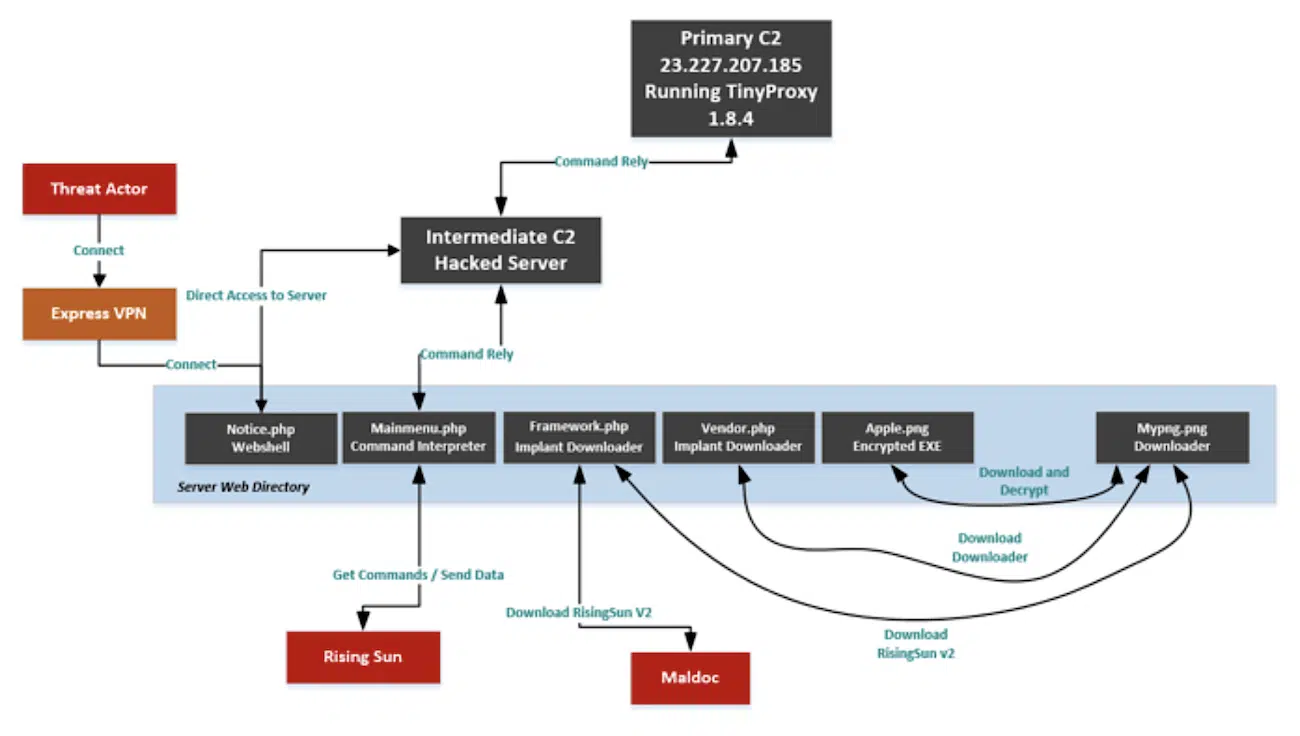

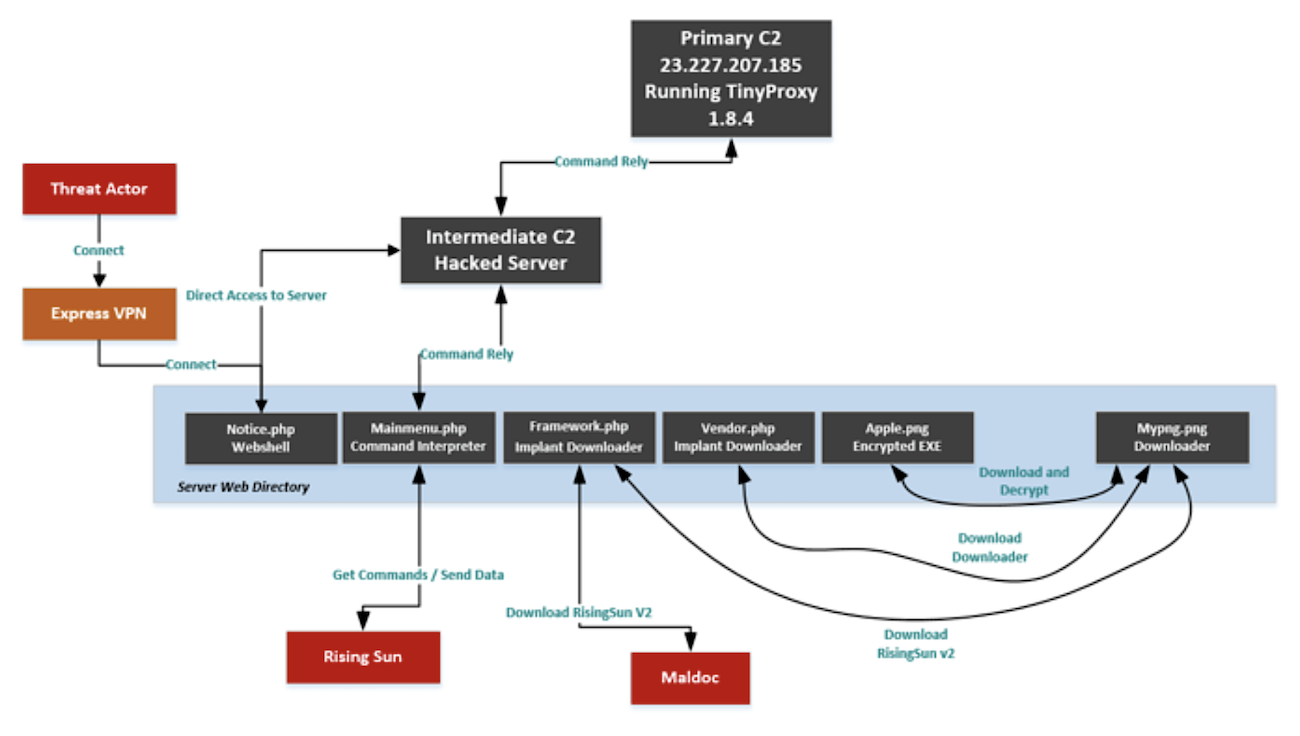

La structure modulaire de commande et de contrôle du logiciel malveillant Rising Sun. (Image : McAfee)

La recherche a montré que le serveur, fonctionnant comme l’infrastructure de commande et de contrôle du logiciel malveillant, était écrit dans les langages Web PHP et ASP, utilisés pour construire des sites Web et des applications Web, ce qui le rend facilement déployable et hautement évolutif.

Le back-end comporte plusieurs composants utilisés pour lancer des attaques sur les cibles des pirates informatiques. Chaque composant a un rôle spécifique, tel que le téléchargeur d’implant, qui héberge et tire l’implant d’un autre téléchargeur, et l’interpréteur de commandes, qui fait fonctionner l’implant Rising Sun via un serveur intermédiaire piraté pour aider à cacher la structure de commande plus large.

Les chercheurs affirment que les pirates utilisent une approche de type usine pour construire le Rising Sun, un type de logiciel malveillant modulaire qui a été assemblé sur plusieurs années avec différents composants : ” Ces composants apparaissent dans divers implants datant de 2016, ce qui indique que l’attaquant a accès à un ensemble de fonctionnalités développées à sa disposition “, explique la recherche McAfee. Les chercheurs ont également trouvé une voie ” évolutive claire ” de Duuzer, une porte dérobée utilisée pour cibler les ordinateurs sud-coréens jusqu‘en 2015, et qui fait également partie de la même famille de logiciels malveillants utilisés dans le piratage Sony, également attribué à la Corée du Nord.

Bien que les preuves désignent le groupe Lazarus, les preuves provenant des fichiers journaux montrent un lot d’adresses IP prétendument en provenance de Namibie, ce que les chercheurs ne peuvent expliquer.

“Il est tout à fait possible que ces connexions non obscurcies représentent les endroits où l’adversaire opère ou teste,” dit la recherche, “de même, cela pourrait être un faux drapeau,” comme un effort pour semer la confusion dans le cas où le serveur est compromis.

La recherche représente une percée dans la compréhension de l’adversaire derrière l’opération Sharpshooter. L’attribution des cyberattaques est au mieux difficile, un fait que les chercheurs en sécurité et les gouvernements reconnaissent, étant donné que les auteurs de logiciels malveillants et les groupes de menaces partagent du code et laissent les harengs rouges pour cacher leur identité. Mais l’obtention d’un serveur de commande et de contrôle, le cœur d’une campagne de logiciels malveillants, est révélateur.

Même si les objectifs de la campagne restent un mystère, Raj Samani, le scientifique en chef de McAfee, a déclaré que ces informations ” nous permettront d’approfondir nos recherches à l’avenir “.

Le gouvernement des États-Unis émet des alertes sur les logiciels malveillants et les adresses IP liés aux cyberattaques nord-coréennes